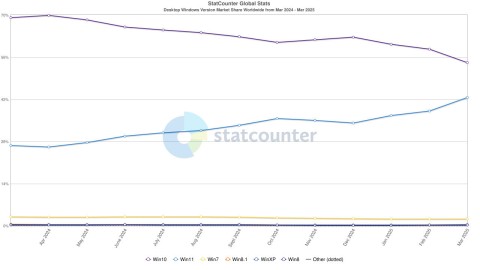

Diverse versiuni de Windows au folosit Kerberos ca protocol de autentificare principal de peste 20 de ani. Cu toate acestea, în anumite cazuri, sistemul de operare trebuie să utilizeze o altă metodă, cum ar fi NTLM (NT LAN Manager).

NTLM este un protocol de autentificare Microsoft mai vechi și a fost înlocuit de Kerberos în Windows 2000. Cu toate acestea, NTLM este încă folosit pentru a stoca parolele Windows local sau în fișierul NTDS.dit din controlerele de domeniu Active Directory. NTLM este considerat în prezent nesigur și conține multe vulnerabilități grave de securitate.

În octombrie anul trecut, Microsoft a anunțat oficial că compania intenționează să-și extindă utilizarea Kerberos, cu scopul final de a elimina complet utilizarea NTLM pe Windows, în special începând cu Windows 11 și mai departe.

Compania a postat pe site-ul său oficial informații despre o listă actualizată de funcții Windows care sunt pe cale să fie depreciate, care include acum NTLM (New Technology Lan Manager). Această notificare acoperă toate versiunile de NTLM, inclusiv LANMAN, NTLMv1 și NTLMv2.

Până în iunie a acestui an, Microsoft a confirmat că intenționează să întrerupă suportul NTLM după Windows 11 24H2 și Windows Server 2025 și, prin urmare, caracteristica nu va mai fi disponibilă în versiunile viitoare de client și server Windows.

Astăzi, Microsoft a început să elimine NTLM pe Windows 11 24H2 și Windows Server 2025, anunțând că NTLMv1 a fost eliminat din versiunile Windows menționate mai sus.

Microsoft a explicat anterior că motivul din spatele acestei mișcări a fost îmbunătățirea securității autentificării, deoarece protocoalele mai moderne precum Kerberos ar putea oferi o protecție mai bună. Compania recomandă acum utilizarea protocolului de negociere pentru a se asigura că NTLM va fi utilizat numai atunci când Kerberos nu este disponibil.

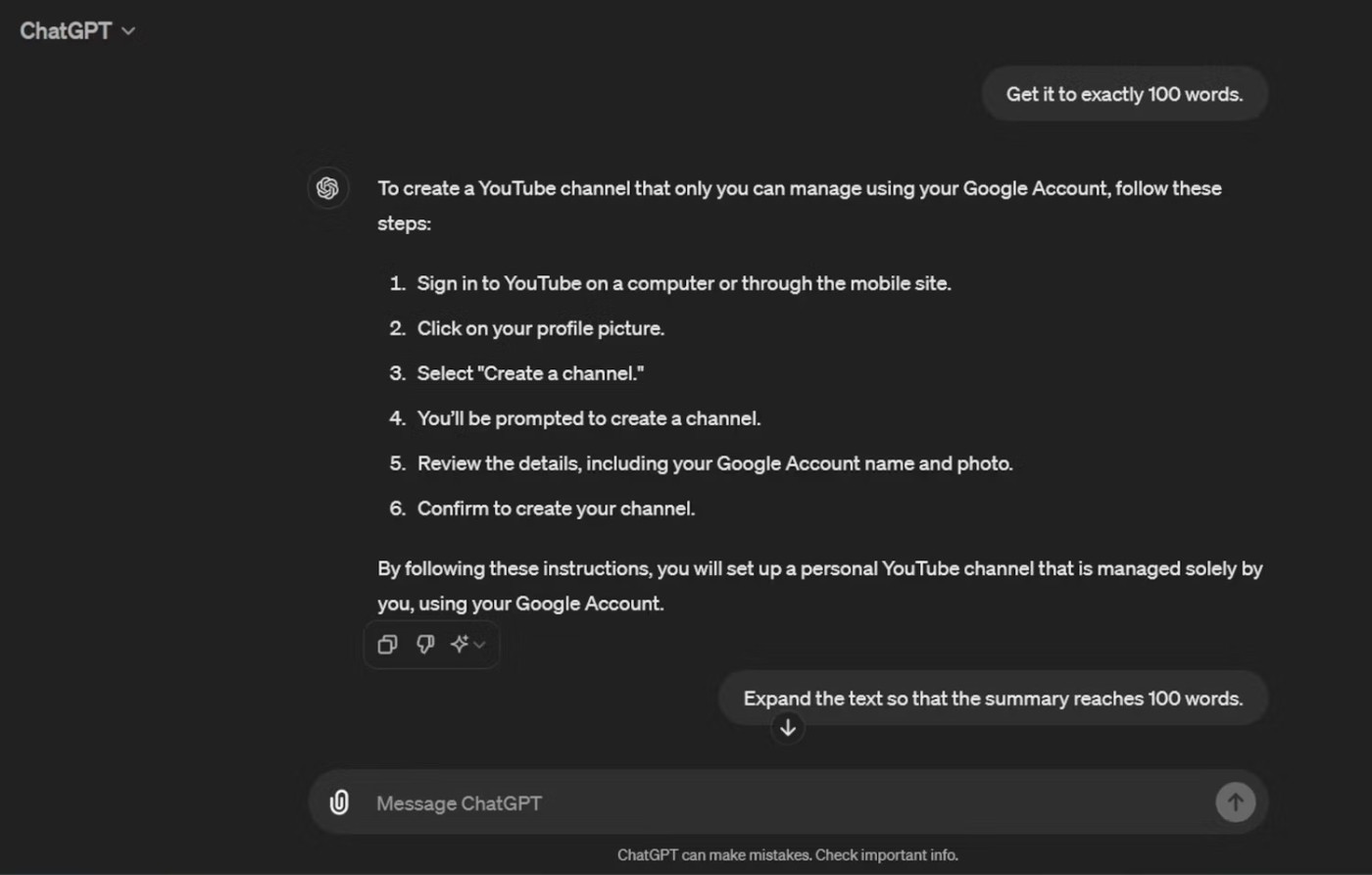

Microsoft a actualizat notificarea de la sfârșitul paginii cu caracteristicile de asistență pentru a citi după cum urmează:

Toate versiunile de NTLM, inclusiv LANMAN, NTLMv1 și NTLMv2, nu mai sunt în curs de dezvoltare activă a caracteristicilor și au fost depreciate. Utilizarea NTLM va continua să fie menținută în următoarea ediție a Windows Server și în următoarea versiune anuală a Windows. Apelurile către NTLM ar trebui să fie înlocuite cu apeluri către Negotiate, care vor încerca să se autentifice cu Kerberos și doar să se retragă la NTLM atunci când este necesar.

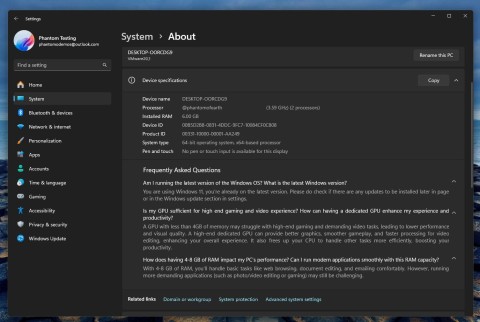

[Actualizare - noiembrie 2024]: NTLMv1 a fost eliminat începând cu Windows 11 versiunea 24H2 și Windows Server 20205.

NTLM este folosit în mod obișnuit de companii și organizații pentru autentificarea Windows, deoarece acest protocol „nu necesită o conexiune la rețea locală la un controler de domeniu”. De asemenea, este „singurul protocol acceptat atunci când utilizați un cont local” și „funcționează chiar și atunci când nu știți care este serverul țintă”.

Aceste beneficii au determinat ca unele aplicații și servicii să continue să utilizeze NTLM, mai degrabă decât să treacă la protocoale de autentificare mai moderne, cum ar fi Kerberos. Kerberos oferă o securitate mai bună și este mai scalabil decât NTLM. De aceea, Kerberos este acum protocolul implicit preferat în mediile Windows.

Problema este că, în timp ce companiile pot dezactiva NTLM pentru autentificare, acele aplicații și servicii prin cablu pot avea în continuare probleme. Acesta este motivul pentru care Microsoft a adăugat multe caracteristici noi de autentificare la Kerberos. Aceste modificări sunt implementate astfel încât, pe termen lung, Kerberos să devină singurul protocol de autentificare Windows.

Pe lângă NTLMv1, o altă caracteristică de securitate a fost eliminată și pe Windows 11 24H2. Microsoft a confirmat că Windows Information Protection (WIP) sau protecția datelor întreprinderii (EDP) este eliminată din mediul Windows. Această caracteristică este menită să protejeze împotriva scurgerilor accidentale de date.