Analizarea unui atac (Partea 3)

În partea 2 a acestei serii, am lăsat toate informațiile necesare pentru un atac asupra rețelei victimei.

Don Parker

Această serie se va baza pe o vulnerabilitate a rețelei. Ceea ce va fi introdus în articol este un atac real, începând de la recunoaștere până la enumerare, exploatare a serviciilor de rețea și terminând cu strategii de exploatare a notificărilor.

Toți acești pași vor fi observați la nivel de pachet de date și apoi explicați în detaliu. A fi capabil să observe și să înțeleagă un atac la nivel de pachet este extrem de important atât pentru administratorii de sistem, cât și pentru personalul de securitate al rețelei. Ieșirea firewall-urilor, a sistemelor de detectare a intruziunilor (IDS) și a altor dispozitive de securitate va fi întotdeauna utilizată pentru a vedea traficul real de rețea. Dacă nu înțelegeți ce vedeți la nivel de pachet, toată tehnologia de securitate a rețelei pe care o aveți este lipsită de sens.

Instrumentele utilizate pentru simularea unui atac cibernetic sunt:

IPEye

Client TFTP

FU Rootkit

Pasul de configurare

Există o mulțime de acțiuni de scanare pe Internet astăzi, ca să nu mai vorbim de acțiunile viermilor și ale altor forme de malware, cum ar fi virușii. Toate vor fi doar zgomot inofensiv pentru rețelele de computere bine protejate. Ceea ce ar trebui să ne uităm este pe cineva care vizează în mod deliberat o rețea de calculatoare. Acest articol va presupune că atacatorul și-a atacat deja victima și a făcut cercetări anterioare, cum ar fi aflarea adresei IP și a adreselor de rețea ale victimei. Este posibil ca acest atacator să fi încercat să exploateze informații precum adresele de e-mail asociate rețelei respective. Acest tip de informații este foarte important în cazul în care un atacator a găsit, dar nu are cum să intre în rețea după ce a efectuat acțiuni de scanare, enumerare și falsificare asupra acesteia. Adresele de e-mail pe care le-a colectat ar fi utile în configurarea unui atac la nivelul clientului, încercând și invitând utilizatorii către un site web rău intenționat printr-un link dintr-un e-mail. Aceste tipuri de atacuri vor fi introduse în articolele următoare.

Cum funcționează

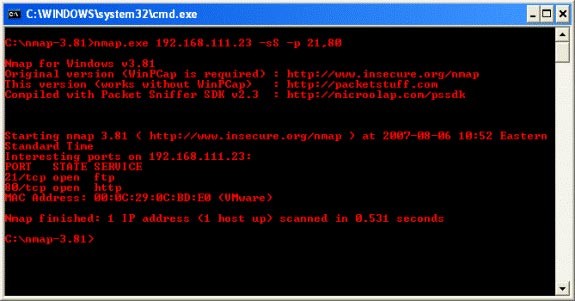

Ar trebui să observăm acțiunile unui hacker în timp ce efectuează scanarea și enumerarea rețelei victime. Primul instrument pe care îl folosesc hackerii este Nmap. Deși Nmap are relativ puține semnături IDS, este totuși un instrument foarte util și utilizat pe scară largă.

Putem vedea prin sintaxa folosită de hacker în micul ecran prezentat mai sus, hackerul a ales portul 21 și 80 deoarece are câteva exploit-uri care pot fi folosite prin Metasploit Framework. Nu numai atât, ci și serviciile de sistem și protocoalele pe care le înțelegea destul de bine. Este destul de evident că folosește o scanare SYN, care este cel mai des folosit tip de scanare a portului. De asemenea, se datorează faptului că atunci când un serviciu TCP care ascultă pe un port primește un pachet SYN, acesta trimite înapoi un pachet SYN/ACK (răspuns). Un pachet SYN/ACK indică faptul că un serviciu într-adevăr ascultă și așteaptă o conexiune. Cu toate acestea, aceeași problemă nu este cazul cu UDP, ci se bazează pe servicii precum DNS (DNS folosește și TCP, dar folosește mai ales UDP pentru majoritatea tranzacțiilor sale).

Sintaxa listată mai jos este rezultatul pe care Nmap o colectează din pachetele pe care le-a trimis, dar mai precis din pachetele pe care le primește ca urmare a scanărilor SYN pe care le-a efectuat. Putem vedea că la suprafață se pare că sunt furnizate atât servicii FTP, cât și HTTP. Nu ne interesează cu adevărat adresa MAC, așa că o vom ignora. Instrumente precum Nmap nu sunt predispuse la erori, așa că sunt adesea bune pentru verificarea informațiilor dvs. la nivel de pachet pentru a asigura acuratețea. Nu numai atât, permite și observarea pachetelor de returnare, din rețeaua victimei, pentru a putea colecta de acolo informații arhitecturale, de servicii și gazdă.

Căutați pachetele

Există o serie de programe disponibile astăzi care vor cerceta pachetele și vor afla informații esențiale, cum ar fi tipul de sistem de operare, informații arhitecturale, cum ar fi x86 sau SPARC și multe altele. Acest lucru nu este suficient, dar este și important atunci când învățăm cum să lăsăm un program să facă treaba pentru noi. Având în vedere acest lucru, să aruncăm o privire la următorul pachet Nmap și să aflăm câteva informații despre rețeaua victimei.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............În cele două pachete de mai sus este afișat lotul deschis de la Nmap. Ceea ce face este să trimită o cerere de ecou ICMP către rețeaua victimei. Veți vedea că nu este echipat pe un anumit port, deoarece ICMP nu folosește porturi, ci este gestionat de generatorul de mesaje de eroare ICMP încorporat în stiva de protocoale TCP/IP. Acest pachet ICMP este de asemenea etichetat cu un număr unic, în acest caz 38214, pentru a ajuta stiva TCP/IP să examineze traficul de retur și să-l asocieze cu pachetul ICMP trimis anterior. Pachetul de mai sus este un răspuns de la o rețea victimă, sub forma unui răspuns ecou ICMP. Se ține cont și de numărul șirului 38214. Așa știe hackerul că în spatele acelei adrese IP există un computer sau o rețea.

Această secvență deschisă de pachete ICMP este motivul pentru care Nmap are o notație IDS pentru ea. Opțiunea de descoperire a gazdei ICMP poate fi dezactivată în Nmap dacă se dorește. Ce tip de informații pot fi obținute prin rezultatele unui pachet de răspuns ICMP ecou din rețeaua victimei? De fapt, nu există prea multe informații aici care să ne ajute să înțelegem rețeaua. Cu toate acestea, pașii preliminari pot fi încă utilizați în domenii legate de sistemul de operare. Timpul pentru a completa un câmp și valoarea de lângă acesta sunt evidențiate cu caractere aldine în pachetul de mai sus. Valoarea 128 indică faptul că acest computer este probabil un computer Windows. În timp ce valoarea ttl nu răspunde exact ce este legat de sistemul de operare, va fi baza pentru următoarele pachete pe care le vom lua în considerare.

Concluzie

În această primă parte, am analizat o scanare pentru o rețea într-un atac pentru două porturi specifice folosind Nmap. În acest moment, atacatorul știe cu siguranță că există un computer sau o rețea de computere care locuiește la acea adresă IP. În partea a 2-a a acestei serii, vom continua cercetările asupra urmei acestui pachet și vom afla ce alte informații putem obține.

Analizarea unui atac (Partea a 2-a)

Analizarea unui atac (Partea a 2-a)

Analiza unui atac (Partea a 3-a)

Analiza unui atac (Partea a 3-a)

În partea 2 a acestei serii, am lăsat toate informațiile necesare pentru un atac asupra rețelei victimei.

V-am arătat în prima parte informațiile care pot fi observate în timpul deschiderii secvenței de pachete trimise de Nmap. Secvența trimisă începe cu un răspuns ecou ICMP pentru a determina dacă computerului sau rețelei i-a fost atribuită o adresă IP.

Te-ai săturat de eroarea frustrantă a contului de lucru Microsoft Teams care îți blochează productivitatea? Descoperă soluții dovedite, pas cu pas, pentru a o remedia rapid - golește memoria cache, resetează aplicația și multe altele. Fă Teams să funcționeze perfect chiar astăzi!

Te-ai săturat de erorile de descărcare Microsoft Teams care îți blochează fluxul de lucru în mod neașteptat? Urmărește ghidul nostru expert, pas cu pas, cu remedieri rapide și sfaturi avansate pentru a o rezolva instantaneu. Nu este necesară reinstalarea!

Te chinui cu Microsoft Teams lent? Află cum să golești memoria cache Microsoft Teams pas cu pas pentru a remedia problemele de performanță, întârzierile, blocările și a crește viteza pe Windows, Mac, web și mobil. Soluții rapide care funcționează!

Te-ai săturat de eroarea 1200 din Microsoft Teams care îți blochează apelurile telefonice? Descoperă remedieri rapide, pas cu pas, pentru iOS și Android, pentru a reveni rapid la munca în echipă fără probleme - nu sunt necesare cunoștințe tehnice!

Întâmpinați dificultăți în a vă localiza ID-ul sau detaliile contului Microsoft Teams? Acest ghid pas cu pas vă arată exact unde puteți găsi ID-ul și informațiile contului Microsoft Teams pe desktop, web, mobil și alte dispozitive, pentru o colaborare fără probleme.

Te confrunți cu eroarea „Alătură-te întâlnirii” din Microsoft Teams? Descoperă pași demonstrați pentru a o rezolva prin linkuri directe. Soluții rapide pentru o alăturare fără probleme - nu sunt necesare abilități tehnice!

Deblochează puterea Microsoft Teams în 2026 cu acest tutorial cuprinzător. Aflați sfaturi esențiale pentru colaborarea în afaceri și educație, de la configurare la funcții avansate pentru o productivitate fără probleme. Perfect atât pentru echipe, cât și pentru sălile de clasă!

Descoperiți de unde descarcă Microsoft Teams fișierele pe computer. Aflați locațiile implicite pentru Windows, Mac, Linux, cum să le schimbați și sfaturi pentru a găsi fișiere instantaneu. Economisiți timp cu acest ghid complet!

Frustrat pentru că înregistrarea ta în Microsoft Teams a eșuat? Descoperă principalele motive comune, cum ar fi problemele de permisiuni, limitele de stocare și erorile de rețea, plus remedieri pas cu pas pentru a preveni viitoarele erori și a înregistra impecabil de fiecare dată.

Vă confruntați cu o eroare de conectare la Microsoft Teams pe Chromebookuri? Descoperiți soluții pas cu pas pentru a rezolva rapid problemele de conectare. Ștergeți memoria cache, actualizați aplicațiile și multe altele pentru o muncă în echipă fără probleme. Funcționează pe cel mai recent sistem de operare Chrome!

Stăpânește cum să sincronizezi Microsoft Teams cu OneDrive pentru partajarea ușoară a fișierelor. Instrucțiuni pas cu pas, sfaturi și depanare pentru productivitate maximă în fluxul de lucru.

Frustrat(ă) pentru că lipsesc sălile de grup în cadrul întâlnirii tale Teams? Descoperă principalele motive pentru care nu poți vedea sălile de grup în Teams și urmează remedierile noastre pas cu pas pentru a le face să funcționeze fără probleme în câteva minute. Perfect atât pentru organizatori, cât și pentru participanți!

Vă confruntați cu întârzierea videoconferințelor Microsoft Teams pe Wi-Fi? Acest ghid complet de depanare oferă remedieri rapide, sfaturi avansate și optimizări Wi-Fi pentru a restabili instantaneu apeluri video clare.

Frustrat de lipsa pictogramei Microsoft Teams din Outlook? Află exact unde o găsești, de ce dispare și pașii demonstrați pentru a o restaura pentru întâlniri fără efort. Actualizat pentru cele mai recente versiuni!

Frustrat de bucla de pornire a ecranului de bun venit din Microsoft Teams? Urmați pașii noștri dovediți pentru depanarea buclei de pornire a ecranului de bun venit din Microsoft Teams: goliți memoria cache, resetați aplicația, reinstalați. Reveniți la o colaborare fără probleme în câteva minute!