Microsoft este pe cale să construiască cel mai puternic computer cuantic din lume

Microsoft rămâne o forță majoră în cercetarea globală în domeniul calculului cuantic.

Articolul a testat 3 parole diferite cu un instrument de spargere a parolelor cu sursă deschisă pentru a afla ce metodă funcționează cu adevărat când vine vorba de securitatea parolei.

Cuprins

Când creați un cont cu un serviciu online, furnizorul criptează de obicei informațiile dvs. de conectare pe serverele lor. Acest lucru se face folosind un algoritm pentru a crea un „hash”, un șir aleatoriu aparent unic de litere și numere pentru parola dvs. Desigur, nu este chiar aleatoriu, ci un șir de caractere foarte specific pe care doar parola ta îl poate genera, dar pentru ochiul neantrenat pare o mizerie.

Transformarea unui cuvânt într-un hash este mult mai rapid și mai ușor decât „decodificarea” din nou a hash-ului într-un cuvânt. Deci, atunci când setați o parolă, serviciul la care vă conectați rulează parola printr-un hash și stochează rezultatul pe serverele lor.

Dacă acest fișier cu parolă este scurs, hackerii vor încerca să-i afle conținutul prin spargerea parolei. Deoarece criptarea parolelor este mai rapidă decât decriptarea lor, hackerii vor configura un sistem care preia parole potențiale ca intrare, le criptează folosind aceeași metodă ca și serverul și apoi compară rezultatele cu o bază de date de parole.

Dacă hash-ul unei parole potențiale se potrivește cu orice intrare din baza de date, hackerul știe că fiecare încercare se potrivește cu parola potențială încercată.

Încercați să spargeți unele dintre parolele pe care le-a generat articolul pentru a vedea cât de ușor este. Pentru a face acest lucru, exemplul va folosi Hashcat , un instrument gratuit și open source de spargere a parolelor pe care îl poate folosi oricine.

Pentru aceste teste, exemplul va sparge următoarele parole:

Acum, criptați parola folosind MD5. Iată cum ar arăta parolele dacă ar fi într-un fișier de parole salvat:

Acum, este timpul să le spargi.

Pentru început, să efectuăm un atac de dicționar, una dintre cele mai comune metode de atac cu parole. Acesta este un atac simplu în care hackerul ia o listă cu potențiale parole, îi cere lui Hashcat să le convertească în MD5 și vede dacă vreuna dintre parole se potrivește cu cele 3 intrări de mai sus. Pentru acest test, să folosim fișierul „rockyou.txt” ca dicționar, care este una dintre cele mai mari scurgeri de parole din istorie.

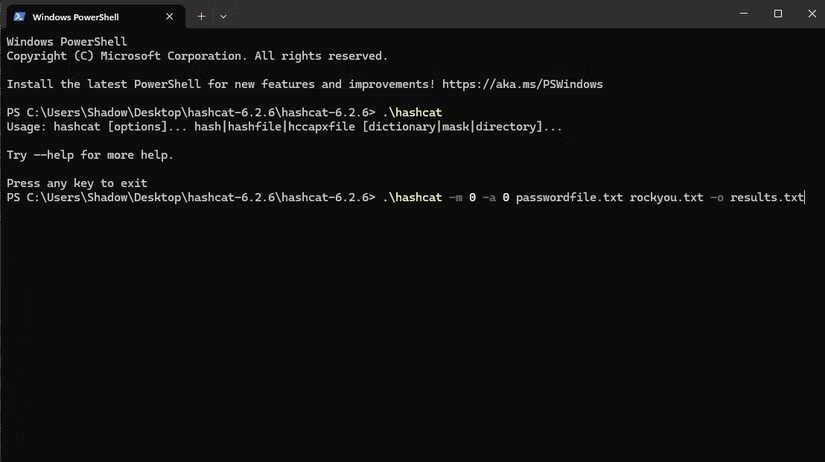

Pentru a începe cracarea, autorul articolului a mers în folderul Hashcat, a făcut clic dreapta pe un spațiu gol și a făcut clic pe Deschidere în Terminal . Acum că Terminalul este deschis și setat la directorul Hashcat, invocați aplicația Hashcat cu următoarea comandă:

.\hashcat -m 0 -a 0 passwordfile.txt rockyou.txt -o results.txtIată ce face comanda:

Chiar dacă rockyou era imens, Hashcat le-a procesat pe toate în 6 secunde. În fișierul rezultat, Hashcat spune că a spart parola 123456, dar parolele Susan și Bitwarden rămân necracate. Asta pentru că 123456 a fost folosit de altcineva în fișierul rockyou.txt, dar nimeni altcineva nu a folosit parola Susan sau Bitwarden, ceea ce înseamnă că erau suficient de siguri pentru a supraviețui acestui atac.

Atacurile de dicționar sunt eficiente atunci când cineva folosește aceeași parolă ca o parolă găsită într-o listă mare de parole. Sunt rapid și ușor de implementat, dar nu pot sparge parolele care nu sunt în dicționar. Prin urmare, dacă doriți cu adevărat să vă testați parola, trebuie să utilizați atacuri Brute Force.

Dacă atacurile de dicționar preiau doar o listă prestabilită și le convertesc una câte una, atunci atacurile Brute Force fac același lucru, dar cu orice combinație imaginabilă. Sunt mai greu de implementat și necesită mai mult timp, dar în cele din urmă vor sparge orice parolă. După cum vom vedea în curând, acea abilitate poate dura uneori mult timp.

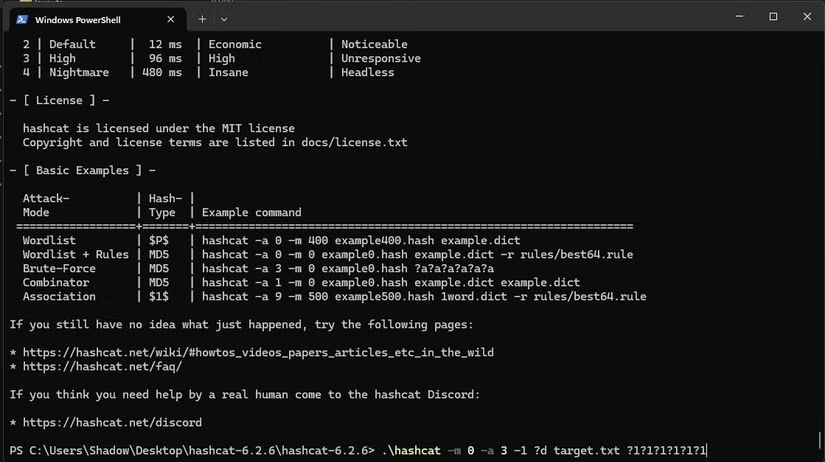

Iată comanda folosită pentru a efectua un atac „real” Brute Force:

.\hashcat -m 0 -a 3 target.txt --increment ?a?a?a?a?a?a?a?a?a?a -o output.txtIată ce face comanda:

Chiar și cu această mască proastă, parola 123456 este spartă în 15 secunde. Deși este cea mai comună parolă, este una dintre cele mai slabe.

Parolă „Susan48!” mult mai bine - computerul spune că va dura 4 zile să se spargă. Cu toate acestea, există o problemă. Îți amintești când articolul spunea că parola lui Susan avea unele defecte serioase? Cea mai mare greșeală este că parolele sunt construite într-un mod previzibil.

Când creăm parole, adesea punem anumite elemente în anumite locuri. Vă puteți imagina că creatorul parolei Susan a încercat să folosească „susan” la început, dar i s-a cerut să adauge litere mari și cifre. Pentru a fi mai ușor de reținut, au scris prima literă cu majuscule și au adăugat numere la sfârșit. Apoi, poate că un serviciu de conectare a cerut un simbol, așa că setatorul de parole l-a lipit până la sfârșit.

Așadar, putem folosi masca pentru a-i spune lui Hashcat să încerce doar anumite caractere în anumite locuri pentru a exploata cât de ușor este pentru oameni să ghicească atunci când creează parole. În această mască, „?u” va folosi doar litere mari în acea poziție, „?l” va folosi doar litere mici, iar „?a” reprezintă orice caracter:

.\hashcat -m 0 -a 3 -1 ?a target.txt ?u?l?l?l?l?a?a?a -o output.txtCu această mască, Hashcat a spart parola în 3 minute și 10 secunde, mult mai repede decât 4 zile.

Parola Bitwarden are 10 caractere și nu folosește niciun model previzibil, așa că ar fi nevoie de un atac Brute Force fără nicio mască pentru a o sparge. Din păcate, când i-a cerut lui Hashcat să facă asta, a dat o eroare, spunând că numărul de combinații posibile depășește limita întregului. Expertul în securitate IT spune că lui Bitwarden i-a luat 3 ani să spargă parola, așa că este suficient.

Principalii factori care împiedică articolul să spargă parola Bitwarden sunt lungimea acesteia (10 caractere) și imprevizibilitatea. Prin urmare, atunci când creați o parolă, încercați să o faceți cât mai lungă posibil și să distribuiți simbolurile, cifrele și literele mari în mod egal în întreaga parolă. Acest lucru îi împiedică pe hackeri să folosească măști pentru a prezice locația fiecărui element și le face mult mai greu de spart.

Probabil cunoașteți vechile vorbe de parolă precum „utilizați o matrice de caractere” și „faceți-o cât mai lung posibil”. Sperăm că știți de ce oamenii recomandă aceste sfaturi utile – ele reprezintă diferența cheie între o parolă ușor de spart și una sigură.

Te-ai săturat de eroarea frustrantă a contului de lucru Microsoft Teams care îți blochează productivitatea? Descoperă soluții dovedite, pas cu pas, pentru a o remedia rapid - golește memoria cache, resetează aplicația și multe altele. Fă Teams să funcționeze perfect chiar astăzi!

Te-ai săturat de erorile de descărcare Microsoft Teams care îți blochează fluxul de lucru în mod neașteptat? Urmărește ghidul nostru expert, pas cu pas, cu remedieri rapide și sfaturi avansate pentru a o rezolva instantaneu. Nu este necesară reinstalarea!

Te chinui cu Microsoft Teams lent? Află cum să golești memoria cache Microsoft Teams pas cu pas pentru a remedia problemele de performanță, întârzierile, blocările și a crește viteza pe Windows, Mac, web și mobil. Soluții rapide care funcționează!

Te-ai săturat de eroarea 1200 din Microsoft Teams care îți blochează apelurile telefonice? Descoperă remedieri rapide, pas cu pas, pentru iOS și Android, pentru a reveni rapid la munca în echipă fără probleme - nu sunt necesare cunoștințe tehnice!

Întâmpinați dificultăți în a vă localiza ID-ul sau detaliile contului Microsoft Teams? Acest ghid pas cu pas vă arată exact unde puteți găsi ID-ul și informațiile contului Microsoft Teams pe desktop, web, mobil și alte dispozitive, pentru o colaborare fără probleme.

Te confrunți cu eroarea „Alătură-te întâlnirii” din Microsoft Teams? Descoperă pași demonstrați pentru a o rezolva prin linkuri directe. Soluții rapide pentru o alăturare fără probleme - nu sunt necesare abilități tehnice!

Deblochează puterea Microsoft Teams în 2026 cu acest tutorial cuprinzător. Aflați sfaturi esențiale pentru colaborarea în afaceri și educație, de la configurare la funcții avansate pentru o productivitate fără probleme. Perfect atât pentru echipe, cât și pentru sălile de clasă!

Descoperiți de unde descarcă Microsoft Teams fișierele pe computer. Aflați locațiile implicite pentru Windows, Mac, Linux, cum să le schimbați și sfaturi pentru a găsi fișiere instantaneu. Economisiți timp cu acest ghid complet!

Frustrat pentru că înregistrarea ta în Microsoft Teams a eșuat? Descoperă principalele motive comune, cum ar fi problemele de permisiuni, limitele de stocare și erorile de rețea, plus remedieri pas cu pas pentru a preveni viitoarele erori și a înregistra impecabil de fiecare dată.

Vă confruntați cu o eroare de conectare la Microsoft Teams pe Chromebookuri? Descoperiți soluții pas cu pas pentru a rezolva rapid problemele de conectare. Ștergeți memoria cache, actualizați aplicațiile și multe altele pentru o muncă în echipă fără probleme. Funcționează pe cel mai recent sistem de operare Chrome!

Stăpânește cum să sincronizezi Microsoft Teams cu OneDrive pentru partajarea ușoară a fișierelor. Instrucțiuni pas cu pas, sfaturi și depanare pentru productivitate maximă în fluxul de lucru.

Frustrat(ă) pentru că lipsesc sălile de grup în cadrul întâlnirii tale Teams? Descoperă principalele motive pentru care nu poți vedea sălile de grup în Teams și urmează remedierile noastre pas cu pas pentru a le face să funcționeze fără probleme în câteva minute. Perfect atât pentru organizatori, cât și pentru participanți!

Vă confruntați cu întârzierea videoconferințelor Microsoft Teams pe Wi-Fi? Acest ghid complet de depanare oferă remedieri rapide, sfaturi avansate și optimizări Wi-Fi pentru a restabili instantaneu apeluri video clare.

Frustrat de lipsa pictogramei Microsoft Teams din Outlook? Află exact unde o găsești, de ce dispare și pașii demonstrați pentru a o restaura pentru întâlniri fără efort. Actualizat pentru cele mai recente versiuni!

Frustrat de bucla de pornire a ecranului de bun venit din Microsoft Teams? Urmați pașii noștri dovediți pentru depanarea buclei de pornire a ecranului de bun venit din Microsoft Teams: goliți memoria cache, resetați aplicația, reinstalați. Reveniți la o colaborare fără probleme în câteva minute!